Новая версия ShellBot появляется на Linux-серверах через брутфорс аутентификации SSH.

Недавний анализ атак DDoS-бота, проведенный AhnLab, показал, что злоумышленники успешно проникают на Linux-серверы, используя уязвимости в парольной защите SSH. Perl-вредонос ShellBot, также известный как PerlBot, был создан около пяти лет назад и предназначен для DDoS-атак, а также обладает функциями бэкдора и легко настраивается под конкретные цели. Коммуникация между ботами и сервером-контроллером (C2) осуществляется через протокол IRC.

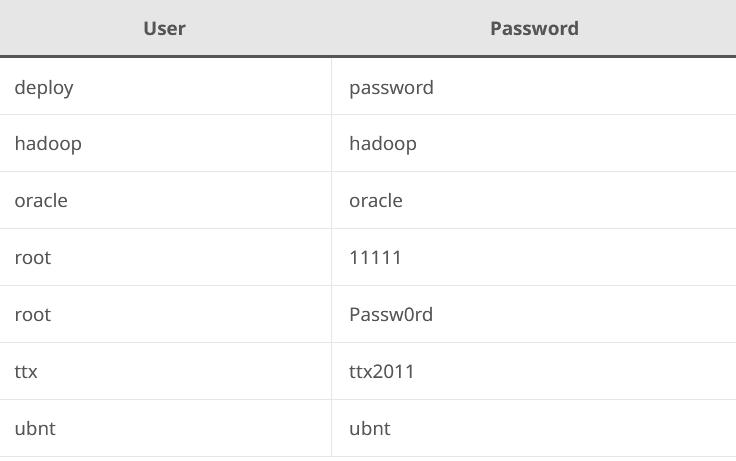

В рамках текущих атак ShellBot-операторы начинают с поиска открытых портов 22/TCP, используемых для SSH-сервиса. Если мишень обнаружена, злоумышленники начинают перебирать логины и пароли по списку, включающему наиболее распространенные варианты:

Если взлом прошел успешно, ShellBot устанавливается на Linux-сервере. Сейчас в атаках используется три версии вредоноса — кастомные LiGhT’s Modded perlbot v2, DDoS PBot v2.0 и PowerBots (C) GohacK. Первые два варианта поддерживают множество команд для DDoS-атак с использованием протоколов HTTP, TCP и UDP, а также имеют в своем составе обратный шелл, удаление логов, загрузку файлов и порт-сканеры. Вариант на основе PowerBots намного проще и работает в основном как бэкдор, предоставляя доступ к удаленному серверу, удаляя файлы по указанному пути, загружая файлы с удаленного сервера и сканируя порты. Единственная техника DDoS, которой владеет этот вариант, — это UDP flood.

В начале этого года была обнаружена киберкампания, в ходе которой на серверы Linux SSH устанавливался шелл-загрузчик, распространяющий ShellBot и криптомайнеры. Для защиты Linux-серверов от атак брутфорса и словарных атак рекомендуется использовать сложные пароли и периодически их менять. Эксперты также рекомендуют поддерживать софт в актуальном состоянии и использовать файрволы.

English

English